- الکترونیک و کالای دیجیتال

- پوشاک و مد

- آرایشی، بهداشتی و سلامت

- فرهنگ، هنر و چند رسانه ای

- کودک، ورزش، سرگرمی و سفر

- لوازم خانگی، اداری و دکوراسیون

- مواد غذایی(سوپرمارکت)

- صنایع، ساختمان، تجهیزات و ابزار

- باغبانی، کشاورزی و حیوانات

- خودرو و خدمات خودرو

- خدمات

-

تبلیغات

- طراحی، تولید و مشاوره در تبلیغات

-

تبلیغات در صدا و سیما

-

تبلیغات در روزنامه ها

-

تبلیغات در مجلات

-

تبلیغات در نشریات گوناگون

-

تبلیغات در بیلبوردها و تلویزیونهای شهری

-

تبلیغات در نمایشگاه ها

-

تبلیغات ورزشی و اسپانسری

-

تبلیغات در سرویسهای حمل و نقل

-

تبلیغات در سایتها و اینترنت

-

بازاریابی حضوری در شهرها

-

تبلیغات تلفنی در شهرها

- تبلیغات چاپی، توزیعی و متنوع

-

هدایای تبلیغاتی

- الکترونیک و کالای دیجیتال

- پوشاک و مد

- آرایشی، بهداشتی و سلامت

- فرهنگ، هنر و چند رسانه ای

- کودک، ورزش، سرگرمی و سفر

- لوازم خانگی، اداری و دکوراسیون

- مواد غذایی(سوپرمارکت)

- صنایع، ساختمان، تجهیزات و ابزار

- باغبانی، کشاورزی و حیوانات

- خودرو و خدمات خودرو

- خدمات

-

تبلیغات

- طراحی، تولید و مشاوره در تبلیغات

-

تبلیغات در صدا و سیما

-

تبلیغات در روزنامه ها

-

تبلیغات در مجلات

-

تبلیغات در نشریات گوناگون

-

تبلیغات در بیلبوردها و تلویزیونهای شهری

-

تبلیغات در نمایشگاه ها

-

تبلیغات ورزشی و اسپانسری

-

تبلیغات در سرویسهای حمل و نقل

-

تبلیغات در سایتها و اینترنت

-

بازاریابی حضوری در شهرها

-

تبلیغات تلفنی در شهرها

- تبلیغات چاپی، توزیعی و متنوع

-

هدایای تبلیغاتی

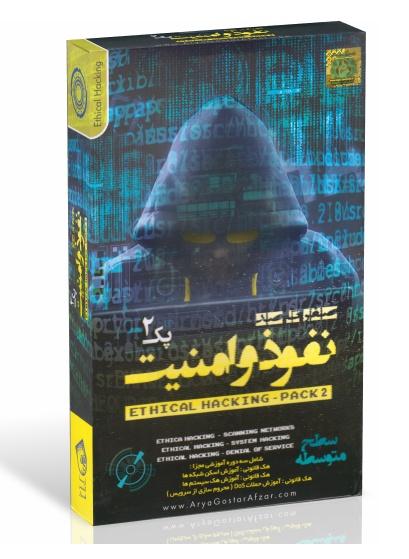

صفر تا صد آموزش نفوذ و امنیت پارت 2

شامل سه دوره آموزشی فارسی مجزا : آموزش هک قانونی : آموزش اسکن شبکه ها Ethical Hacking – Scanning Networks آموزش هک قانونی : آموزش هک سیستم ها Ethical Hacking – System Hacking

- کد: 960302702

- دسته بندی: آموزش نرمافزار و کامپیوتر

مشخصات کلی

موضوع محصول : آموزشی متفرقه

کد محصول : 960302702

وزن محصول : 110 گرم

تولید کننده : آریا گستر

شماره شناسنامه اثر: 802330057062

مرجع صادر کننده : وزارت فرهنگ و ارشاد اسلامی

نوع بسته بندی : جعبه

تعداد دیسک : 1 حلقه

نوع دیسک : DVD5

شامل سه دوره آموزشی فارسی مجزا :

آموزش هک قانونی : آموزش اسکن شبکه ها

Ethical Hacking – Scanning Networks

آموزش هک قانونی : آموزش هک سیستم ها

Ethical Hacking – System Hacking

آموزش هک قانونی : آموزش حملات داس DoS ( محروم سازی از سرویس )

Ethical Hacking – Denial of Service

ویژگی های اصلی مجموعه آموزشی صفر تا صد آموزش نفوذ و امنیت – پک دو:

آموزش فوق العاده کاربردی و سطح یک جهانی دوبله شده از اساتید مطرح دنیا – برای اولین بار در ایران

دوبله شده به فارسی توسط متخصصین هک و امنیت سایبری ایرانی

شامل سه دوره آموزشی فارسی مجزا و کاملا مفهومی :

دوره آموزشی فارسی ” آموزش هک قانونی : آموزش اسکن شبکه ها ” – Ethical Hacking – Scanning Networks

دوره آموزشی فارسی ” آموزش هک قانونی : آموزش هک سیستم ها ” – Ethical Hacking – System Hacking

دوره آموزشی فارسی ” آموزش هک قانونی : آموزش حملات DoS داس ” – Ethical Hacking – Denial of Service

همراه با سورس ارزشمند تمام پروژه های آموزشی فارسی

به علاوه بیش از 15 ساعت دوره های تخصصی مکمل آموزش هک اخلاقی از برترین اساتید دنیا به زبان انگلیسی

همراه با جدیدترین نسخه سیستم عامل کالی لینوکس – Kali Linux به صورت Image + شبیه ساز

بسته ای عالی برای تمامی علاقمندان به دنیای جذاب هک ، تست نفوذ و امنیت سایبر

عناوین و سرفصل های دوره آموزشی فارسی ” آموزش هک قانونی : آموزش اسکن شبکه ها “ :

مقدمه

1- خوش آمدگویی

2- چیزهایی که باید بدانید

3- هک قانونی

4- نصب شبکه مجازی

فصل اول – بررسی و روش شناسی اسکن

1- طرح ریزی اسکن

2- تکنیک های اسکن

3- اسکن در برابر تست نفوذ

4- اسکن کردن شبکه های IPv6

5- راه های مقابله با اسکن پورت ها

فصل دوم – شناسایی سیستم های زنده با استفاده از پروتکل ها

1- دست دهی سه طرفه

2- flag های TCP

3- اسکن های Idle

4- اسکن و پرسش از DNS

5- اسکن با استفاده از ICMP

فصل سوم – طرح ریزی کردن شبکه

1- ایجاد طرح شبکه با Nmap

2- شناسایی سیستم عامل غیرفعال

3- SSDP برای شناسایی

4- دیگر ابزارهای Network Mapping

فصل چهارم – اسکن آسیب پذیری

1- آشنایی با اسکن آسیب پذیری

2- کشف آسیب پذیری با Acunetix

3- اسکنرهای تجاری و رایگان

فصل پنجم – ابزارهای اسکن کردن

1- استفاده از hping

2- اسکن کردن با Nikto

3- ابزارهای NetScan

فصل ششم – فرار از شناسایی شدن

1- سیستم های تشخیص نفوذ

2- استفاده از اسکن IP Fragmentation

فصل هفتم – مخفی کردن و جعل

1- مخفی شدن با مسیریابی پیازی

2- Proxifier و SocksChain

3- راه های مقابله با جعل آدرس IP

و...